고객 정보를 유출한 증거 수집

- 수집정보 : 디스크 이미지('Linux.E01' 파일), 직원 전화번호(02-740-1809)

- 파티션1 내용 확인 가능

- 파티션5 암호화되어 있음

우선 FTK Imager으로 Linux.E01을 열어보자.

다음과 같이 파티션이 Partition1, Partition3, Partition5으로 나누어져있고, 5번 파티션은 암호화되어 열리지 않는것을 확인할 수 있다.

우선 Partition 1을 확인해보자.

Ext3 -> 리눅스 파일시스템

파티션5는 다음과 같이 lux를 이용해 암호화됨

partition6은 별 내용이 없어서 생략하겠다.

1. 'truecrypt' 설치 및 검색 흔적

- home -> kinfo -> '.bash_history' 파일

파일 명 앞에 '.' 이붙어잇으면 숨긴파일임

'.bash_history' 에는 계정로그인해서 사용자가 shell prompt에서 입력한 모든 정보들이 담겨있음 다음과 같이 리눅스 명령어

현재 디렉터리에서 truecrpt 실행

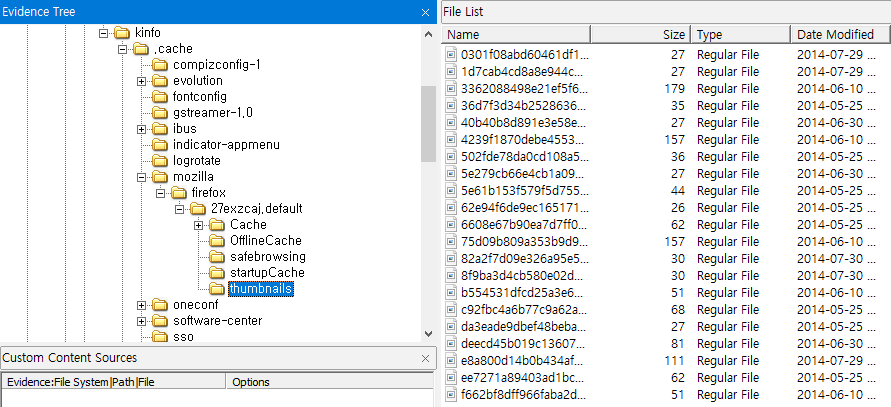

썸네일에 들어가서 정보가 될만한 흔적들을 찾아보자.

- home -> kinfo -> .cache -> mozilla -> firefox -> 27exzcaj.default -> thumbnails

' thumbnails '에 들어가니 사진들이 있었고 정보를 얻기 위해 하나씩 확인해보자.

다음과 같이 truecrypt관련 내용을 검색한 흔적이 발견되었음 .

또한, sourceforge라는 다운로드사이트를 방문한 것을 확인할 수 있었다.

2. 카카오톡 대화 내용 2개 / 메모장 문자

- home -> kinfo -> .cache -> thumbnails > large

카카오톡 대화내용 발견 -> 나대출과 김정보의 대화 , 멍멍이 10만마리를 지불했다는 내용

- 나대출 : 고객 정보 구매자

- 김정보 : 고객 정보 판매자

- 정보 교환 완료 -> 멍멍이 10만 마리 지불

또한, 단어들을 적어놓은 메모장도 발견하였다. 흔적이 될 수 있으므로 export해두자.

- Two, Seven, whisky, DELTA, tango, Two, alpha, hotel

3. Firefox 'places.sqlite' 추출

- home -> kinfo -> .mozilla -> firefox -> 27exzcaj.default -> 'places.sqlite'

4. SQLitebrowser를 이용하여 'places.sqlite' 내용 확인

- Browse Data -> moz_places

- 70 ~ : 'truecrypt' 검색 흔적

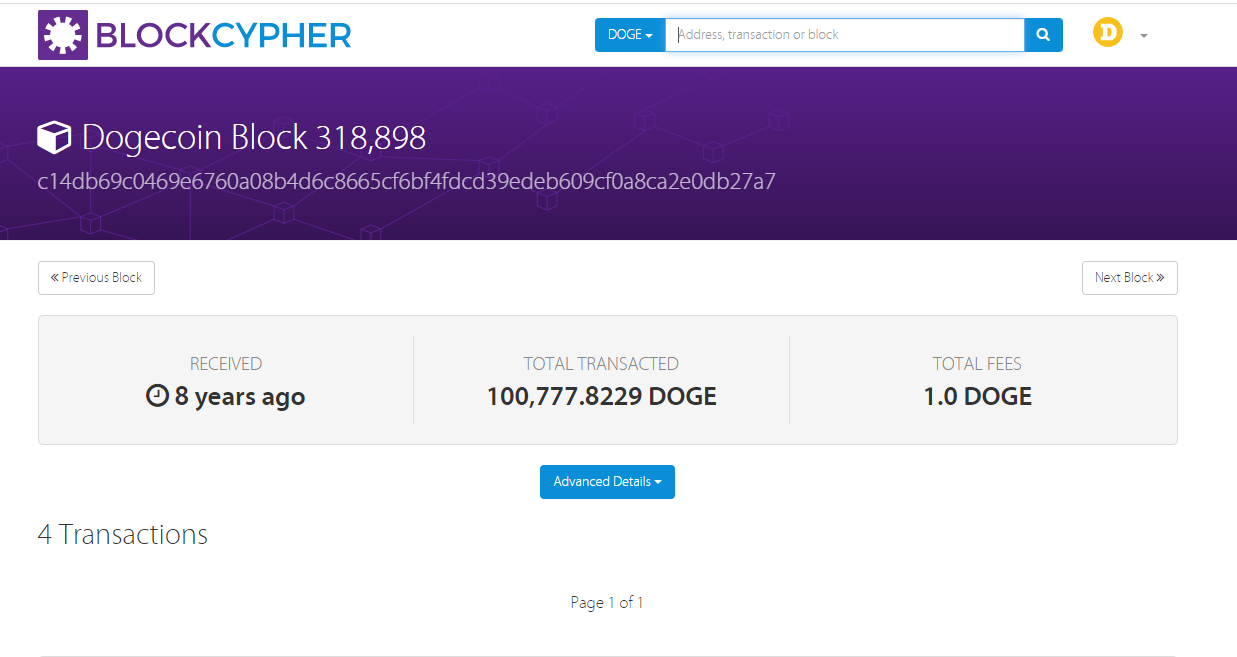

- 91 : 'c14db69c0469e6760a08b4d6c8665cf6bf4fdcd39edeb609cf0a8ca2e0db27a7' 검색 흔적 <- 멍멍이 지불 흔적

91번에 가보니 다음과 같은 내용을 google에 검색하였다고 뜬다.

해당 내용을 google에 실제로 검색해보니 아래와 같은 BLOCKCYPHER이라는 홈페이지가 떴고, 해당 사이트에 들어가봤더니 멍멍이 10만마리를 주고받은 내역을 확인할 수 있었다.

5. 다운로드 파일 확인 및 추출

- home -> kinfo -> 다운로드 -> 'Lucky_Dog.7z'

6. 'Lucky_Dog.7z' 파일 압축 해지

- 압축 풀기 2번 실시 -> 'Lucky_Dog.jpg' 파일

7. HxD를 이용하여 'Lucky_Dog.jpg' 파일 내용 확인

Lucky_Dog.jpg 파일을 HxD로 열어보니 docx파일이 jpg파일 안에 포함되어있는 것을 확인할 수 있었다.

docx의 내용을 확인하기 위해 HXD를 수정하여 파일을 추출해보자.

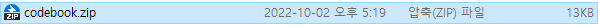

- '50 4B 03 04' docx/zip 시그니처 검색 -> docx/zip 파일 내용만 'codebook.zip'으로 추출

- 'codebook.zip' 압축 해지 -> 'Codebook.docx' 파일

8. 'Codebook.docx' 파일 내용 확인

- 파일 -> 옵션 -> 표시 -> '서식 기호 모두 표시' 체크

서식기호 모두표시를 체크하였더니 다음과 같이 보이지 않았던 문자열들을 확인할 수 있었고, 그 내용은 아까 썸네일에서 발견한 메모장의 내용과 동일했음.

- '2'번에서 확인한 메모장 문자 'Two, Seven, whisky, DELTA, tango, Two, alpha, hotel'

이 단어들의 첫글자를 조합하여 패스워드를 임의로 만들어보자.

- 암호화된 파티션을 복호화할때 사용하는 패스워드 문자 : TSwDtTah, 27wDt2ah

9. 파티션5 추출

- Partition 5 선택 -> 마우스 우클릭 -> Export Disk Image -> Add -> Raw(dd) ->

-> 다음 -> 다음 -> 폴더 지정 및 'Par5' 이름 지정, Fragments Size '0' 설정 -> Finish -> Start

Partition 5 를 다음과 같이 추출해보자.

10. SIFT3 리눅스를 이용하여 'Par5.001' 파일을 VMDK로 변환 실시

SIFT3 리눅스를 이용하여 'Par5.001' 파일을 VMDK로 변환해보자.

- 'Par5.001' 파일을 SIFT3 바탕 화면에 Partition5 폴더로 복사 실시

sudo su

password : forensics

cd Desktop/Partition5

qemu-img convert -pO vmdk ./par5.001 ./Par5.vmdk

이제 변환한 VMDK파일을 실습폴더로 복사해온 후, 리눅스를 종료하자.

- 'Par5.vmdk' 파일을 실습 폴더로 복사 실시

- SIFT3 리눅스 종료 -> 'init 0' 실시

11. 'Par5.vmdk' 파일을 SIFT3 리눅스 디스크에 장착 실시 및 실행

변환한 'Par5.vmdk' 파일을 SIFT3 리눅스 디스크에 장착한 후 실행해보자.

그 과정은 아래와 같다.

12. 암호화된 'Par5' 파티션 복호화 실시

장착한 vmdk를 열어 암호화된 'Par5' 파티션 복호화 실시해보자.

좌측하단에 장착한 partition을 확인할 수 있고 위에서 조합한 문자열들을 대입해 암호화된 partition을 복호화해보자.

- 좌측에 암호화된 디스크 아이콘 클릭

- 패스워드 : TSwDtTah 또는 27wDt2ah

패스워드 입력 후 복호화 완료.

13. 'Par5' 파티션에서 판매된 고객 정보 확인

- 3. 실행 파일 -> 'infokit.7z' 파일을 실습 폴더 복사

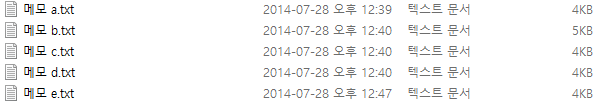

- 'infokit.7z' 파일 압축 해지 -> '027401809' 입력 -> '메모 a.txt' ~ 메모 e.txt' 파일 내용 확인

메모 a

메모 b

메모 c

메모 d

메모 e

'정보보안 > 포렌식' 카테고리의 다른 글

| NTFS 다중 파티션 분석 (1) | 2022.10.08 |

|---|---|

| 하드 디스크 구조 및 MBR (1) | 2022.10.08 |

| ㅁ (0) | 2022.10.02 |

| 볼리티리티를 이용한 메모리 분석2 _ memdump2.vmem (0) | 2022.10.02 |

| 볼리티리티를 이용한 메모리 분석 _ memdump1.vmem (0) | 2022.10.02 |