2. 실습-2

- 실습 파일 : usb.pcap

- 사용 도구 : Wireshark, SIFT3, Gnuplot(gp522-win64-mingw.exe)

- 실습 내용 : 로지텍 마우스 사용 흔적 찾기

1) 와이어샤크 분석

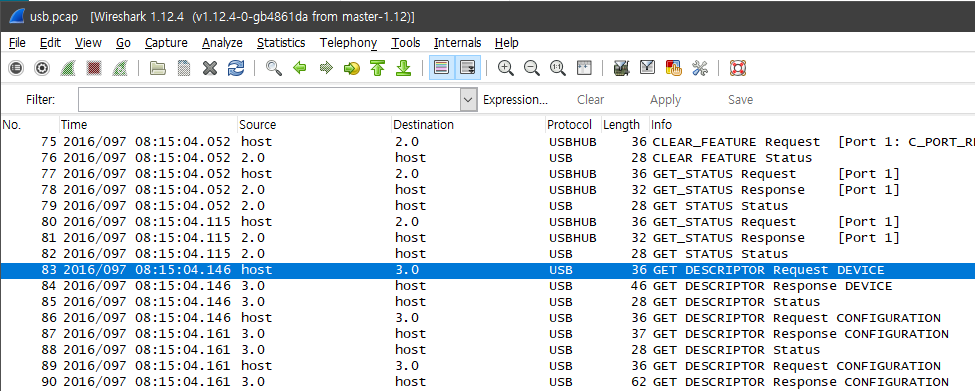

- 'usb.pcap' 파일을 와이어샤크로 오픈한다.

- 83번 데이터를 확인하면 마우스 장치가 연결되는 것을 알 수 있다.

- 84번 데이터를 확인하면 로지텍 마우스가 연결된 것을 알 수 있다.

앞의 2바이트 엑스좌표 우측 2바이트가 와이좌표임

- 98번 데이터부터 마우스 좌/우 클릭한 내용을 확인할 수 있다.

Leftover Capture Data: 0001fe00

2) 마우스 클릭 내용 추출

- SIFT3 리눅스에서 Tshark를 이용하여 usb.capdata 내용을 'moute_hex.txt'로 추출한다.

$ cd ~/Desktop/network\ forensic-2

$ tshark -r usb.pcap -T fields -e usb.capdata > mouse_hex.txt

- 추출된 'mouse_hex.txt' 파일을 gedit을 이용하여 내용을 확인한다.

3) 추출된 'mouse_hex.txt' 파일의 16진수 데이터를 10진수 x, y 값으로 변환한다.

# awk -F: 'function comp(v){if(v>127)v-=256;return v}{x+=comp(strtonum("0x"$2));y+=comp(strtonum("0x"$3))}$1=="01"{print x,y}' mouse_hex.txt > mouse_dec.txt

- 변환된 'mouse_dec.txt' 파일을 gedit을 이용하여 내용을 확인한다.

4) 'mouse_dec.txt' 파일을 '\02_파일 추출\실습-2' 폴더로 복사한다.

5) 'Gnuplot'을 설치한 이후, 'mouse_dec.txt' 파일을 오픈하여 마우스로 클릭한 내용을 확인한다.

gnuplot> plot 'D:\05.정보보안_김정우\04_디지털 포렌식\01_네트워크 포렌식\02_파일 추출\실습-2\mouse_dec.txt'

6) 출력되는 내용을 캡처하여 그림판으로 옮긴 이후, 회전 -> '세로 대칭 이동 클릭' 실시한다.

'정보보안 > 포렌식' 카테고리의 다른 글

| Window Forensics 02_프로파일 및 파일 다운로드 분석 (0) | 2022.09.25 |

|---|---|

| Window Forensics 프로파일 및 파일 다운로드 실습 (1) | 2022.09.25 |

| 02_파일 추출_ 실습-1 (0) | 2022.09.24 |

| DEFCON ROUND 4 (0) | 2022.09.24 |

| DEFCON ROUND3 (0) | 2022.09.24 |